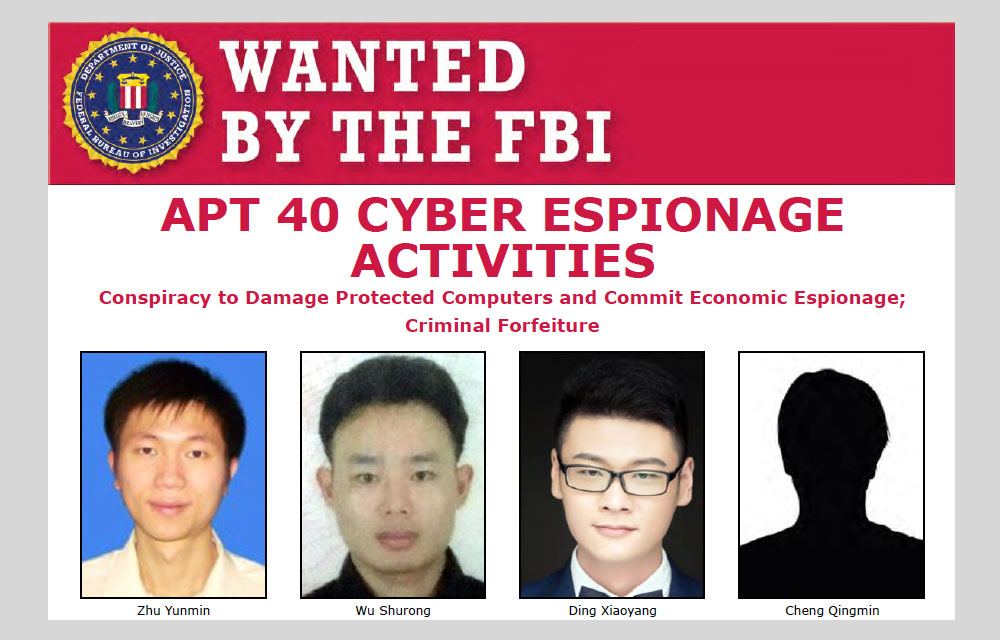

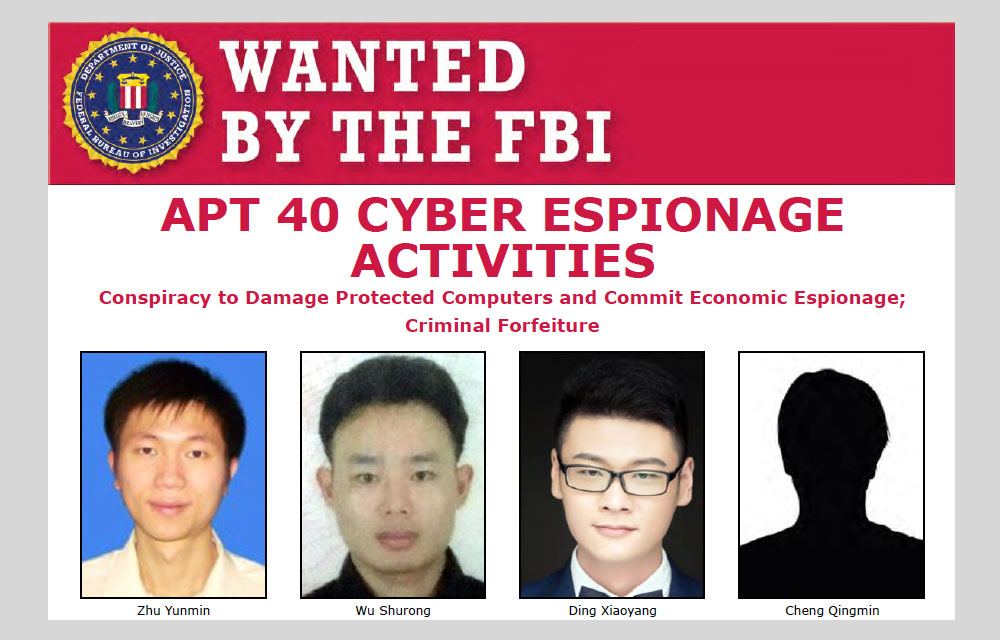

این گروه با نام های مختلفی از جمله APT40، Leviathan، TA423 و Red Ladon شناخته می شود. چهار نفر از اعضای آن توسط وزارت دادگستری ایالات متحده در سال 2021 به دلیل هک کردن تعدادی از شرکت ها، دانشگاه ها و دولت ها در ایالات متحده و در سراسر جهان بین سال های 2011 تا 2018 متهم شدند.

این وبلاگ توضیح داد که بازیگران تهدید اغلب به عنوان کارمند نشریه رسانه خیالی «اخبار صبح استرالیا» ظاهر میشوند و یک URL به دامنه مخرب خود ارائه میدهند و از اهدافی برای مشاهده وبسایت خود یا اشتراکگذاری محتوای تحقیقاتی که وبسایت منتشر میکند، درخواست میکنند.

او ادامه داد، اگرچه مهندسی اجتماعی در 70 تا 90 درصد از حملات سایبری مخرب موفق دخیل است، این سازمان نادری است که بیش از 5 درصد از منابع خود را برای کاهش آن صرف می کند.

تبلیغات

این نشان میدهد که ایمیلهای فیشینگ برای کمپین از آدرسهای ایمیل Gmail و Outlook ارسال شدهاند که Proofpoint معتقد است با «اطمینان متوسط» توسط مهاجمان ایجاد شدهاند.

او به TechNewsWorld گفت: «تا آنجا که ممکن است تلاش کنیم، تا کنون هیچ دفاع فنی بزرگی وجود نداشته است که از همه حملات مهندسی اجتماعی جلوگیری کند. این به ویژه سخت است زیرا حملات مهندسی اجتماعی می توانند از طریق ایمیل، تلفن، پیام متنی و رسانه های اجتماعی انجام شوند.

راجر گریمز، یک مبشر دفاعی با KnowBe4، ارائهدهنده آموزش آگاهی امنیتی، در کلیرواتر، فلوریدا، اظهار داشت که حملات مهندسی اجتماعی به ویژه در برابر دفاع فنی مقاوم هستند.

در حالی که TA423 از ایمیل در کمپین فیشینگ خود استفاده می کرد، گریمز خاطرنشان کرد که دشمنان از این رویکرد دور می شوند.

این گروه از سایت خبری جعلی استرالیایی خود برای آلوده کردن بازدیدکنندگان با چارچوب بهره برداری ScanBox استفاده می کند. Sherrod، معاون تحقیقات و شناسایی تهدیدات Proofpoint توضیح داد: “ScanBox یک چارچوب شناسایی و بهره برداری است که توسط مهاجم برای جمع آوری انواع مختلفی از اطلاعات، مانند آدرس IP عمومی هدف، نوع مرورگر وب استفاده شده و پیکربندی آن استفاده می شود.” دگریپو

تبلیغات

خطوط موضوع در ایمیلهای فیشینگ شامل «مرخصی استعلاجی»، «تحقیق کاربر» و «درخواست همکاری» بود.

طبق وبلاگ Proofpoint/PwC، کمپین TA423 عمدتاً آژانسهای دولتی محلی و فدرال استرالیا، شرکتهای رسانههای خبری استرالیا و تولیدکنندگان صنایع سنگین جهانی را که تعمیر و نگهداری ناوگان توربینهای بادی را در دریای چین جنوبی انجام میدهند، هدف قرار داده است.

او به TechNewsWorld گفت: “تحقیقات نشان داده است که این مشکل در سال 2022 به ده برابر افزایش یافته است، زیرا این روش به راحتی قابل استقرار، موثر و طوفانی کامل در عصر دیجیتال کار پس از همه گیری است.”

اعضای APT40 توسط وزارت دادگستری ایالات متحده در سال 2021 متهم شدند / اعتبار تصویر: FBI

او ادامه داد: «به همین دلیل بسیار مهم است که هر سازمانی یک فرهنگ شخصی و سازمانی از شک و تردید سالم ایجاد کند، جایی که به همه آموزش داده میشود که چگونه نشانههای حمله مهندسی اجتماعی را بدون توجه به نحوه رسیدن آن – چه ایمیل، چه وب، تشخیص دهند. ، رسانه های اجتماعی، پیام اس ام اس یا تماس تلفنی – و مهم نیست که به نظر می رسد توسط چه کسی ارسال شده است.

دگریپو اظهار داشت که کمپینهای فیشینگ به کار خود ادامه میدهند زیرا عوامل تهدید سازگار هستند. او گفت: «آنها از امور جاری و تکنیکهای مهندسی اجتماعی استفاده میکنند، که بارها ترس و احساس فوریت یا اهمیت یک هدف را از بین میبرند.

او توضیح داد که بیشتر حملات مهندسی اجتماعی دو چیز مشترک دارند. اول، آنها به طور غیر منتظره وارد می شوند. کاربر انتظارش را نداشت. دوم، درخواست از کاربر برای انجام کاری است که فرستنده – هر کسی که تظاهر می کند – قبلاً هرگز از کاربر نخواسته است که انجام دهد.

او به TechNewsWorld گفت: «بنابراین، تشخیص اینکه اطلاعات به طور مجزا دزدیده میشوند، مشکل است.

حمله ماژولار

او ادامه داد: «این می تواند یک درخواست قانونی باشد، اما باید به همه کاربران آموزش داده شود که هر پیامی با این دو ویژگی در معرض خطر بسیار بالاتری برای حمله مهندسی اجتماعی است و باید با استفاده از یک روش قابل اعتماد تأیید شود، مانند تماس مستقیم با شخص با یک شماره تلفن خوب شناخته شده.

او گفت: «این مشکل شماره یک است و ما با آن به عنوان بخش کوچکی از مشکل برخورد می کنیم. این همان قطع اساسی است که به مهاجمان و بدافزارها اجازه می دهد تا این حد موفق باشند. تا زمانی که با آن به عنوان مشکل شماره یک برخورد نکنیم، این راه اصلی حمله مهاجمان به ما خواهد بود. این فقط ریاضی است.»

دو چیز به یاد داشته باشید

اگر هدفی روی URL کلیک میکرد، به سایت اخبار جعلی فرستاده میشد و بدون اطلاع آنها، بدافزار ScanBox به آنها ارائه میشد. دشمنان برای اعتبار بخشیدن به وب سایت جعلی خود، مطالبی را از سایت های خبری قانونی مانند بی بی سی و اسکای نیوز ارسال کردند.

او به TechNewsWorld گفت: «این به عنوان یک راهاندازی برای مراحل جمعآوری اطلاعات و بهرهبرداری یا سازش احتمالی بعدی عمل میکند، جایی که بدافزار میتواند برای پایداری در سیستمهای قربانی مستقر شود و به مهاجم اجازه انجام فعالیتهای جاسوسی را بدهد.

بر اساس وبلاگی که روز سه شنبه توسط Proofpoint و PwC Threat Intelligence منتشر شد، یک گروه جاسوسی سایبری چینی از یک سایت خبری جعلی برای آلوده کردن اهداف دولتی و صنعت انرژی در استرالیا، مالزی و اروپا با بدافزار استفاده کرده است.

همانطور که این نوع کمپین ها نشان می دهند، فیشینگ نوک نیزه ای است که برای نفوذ به بسیاری از سازمان ها و سرقت داده های آنها استفاده می شود. مونیا دنگ، مدیر بازاریابی محصول در Bolster، ارائهدهنده حفاظت خودکار از ریسک دیجیتال، در لوس آلتوس، کالیفرنیا، مشاهده کرد: «سایتهای فیشینگ در سال 2022 شاهد افزایش غیرمنتظرهای بودهاند.

ScanBox می تواند کد خود را به دو روش ارائه دهد: در یک بلوک، که به مهاجم امکان دسترسی فوری به عملکرد کامل بدافزار را می دهد، یا به عنوان یک معماری ماژولار پلاگین. خدمه TA423 روش پلاگین را انتخاب کردند.

جان بامبنک، یک شکارچی اصلی تهدید در Netenrich، یک شرکت عملیات فناوری اطلاعات و امنیت دیجیتال مستقر در سن خوزه در کالیفرنیا، اضافه کرد که حملات «Watering Hole» که از ScanBox استفاده میکنند برای هکرها جذاب است زیرا هدف مصالحه در سازمان قربانی نیست.

به گفته PwC، مسیر ماژولار می تواند به جلوگیری از تصادفات و خطاهایی که به هدف هشدار می دهد که سیستم آنها مورد حمله قرار گرفته است، کمک کند. همچنین راهی برای کاهش دید حمله برای محققان است.

افزایش در فیشینگ

او گفت: «این تصور را در شبکه قربانی ایجاد میکند که بازیگران سپس مطالعه میکنند و بهترین مسیر را برای دستیابی به سازش بیشتر انتخاب میکنند.

او توضیح داد: «حملهکنندگان از راههای دیگری مانند رسانههای اجتماعی، پیامهای متنی SMS و تماسهای صوتی بیشتر برای انجام مهندسی اجتماعی خود استفاده میکنند. این به این دلیل است که بسیاری از سازمانها تقریباً به طور انحصاری بر مهندسی اجتماعی مبتنی بر ایمیل تمرکز میکنند و آموزش و ابزارهای مبارزه با مهندسی اجتماعی در انواع دیگر کانالهای رسانهای در بیشتر سازمانها در سطح یکسانی از پیچیدگی نیستند.

او ادامه داد، یک روند اخیر در میان بازیگران تهدید، تلاش برای افزایش اثربخشی کمپین های خود از طریق ایجاد اعتماد با قربانیان مورد نظر از طریق گفتگوهای گسترده با افراد یا از طریق موضوعات گفتگوی موجود بین همکاران است.

او گفت: «اگر سازمانهای بیشتری این دو چیز را به خاطر بسپارند، دنیای آنلاین مکان بسیار امنتری برای محاسبه خواهد بود.»

منبع